想要建设零信任网络,微隔离的地位和价值不容小觑

零信任与微隔离是当下正火的网络安全热词,但是关于两者之间的关系,不少人也是一知半解,想要进一步了解两者关系的,可以看看专业人士蔷薇灵动CEO严雷对此的分析。

严雷先生曾在相关文章谈到中,零信任可以作用于人,设备,网络,工作负载等所有有数据流动的主体上。事实上,相较于办公网而言,数据中心是更容易实现零信任的场景,也是有着更多核心业务和关键数据的地方。

相较于办公网而言,数据中心网络更适合成为零信任建设的起点。那么对于数据中心网络而言,具体的产品技术是什么呢?这个在业界是有共识的,有两个技术是当下能够落地的,一个是SDP,一个就是微隔离。事实上微隔离技术是最早的一种对零信任这个概念的具体技术实现。我们看下Forrester2019年Q4的报告:

报告中的这段开场白大概是这么个意思:零信任是个挺费劲的事情,甲方自己上是没戏的,你得找到能帮你干这个事的供应商。那如何来评估每天围在你门口的那么多乙方呢?有这么几个标准:首先就是要态度端正,要相信只有零信任才能拯救网络安全。而且供应商必须得有真本事,他们的产品确实能在零信任架构中有一个独特的价值,而不是来碰瓷的(deliverreal Zero Trust capabilities)。除了态度端正之外,第一条具体的安全能力要求就是支持微隔离!

我们再看下同样在这篇报告里的这个图:

这是Forrester观察到的市场上的有效供应商。越靠右边的战略越先进,越靠上边的技术越好。从这张图可以明显的看到,就当下而言,技术最好的是illumio,那么illumio是做啥的呢?业内人士都知道,他就是做微隔离的,全球十三只安全独角兽之一,微隔离市场的扛把子。

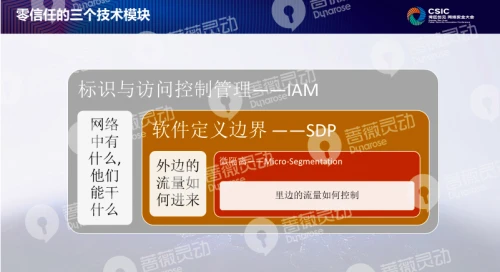

通过对Forrester报告的分析,大家不难理解微隔离之于零信任的价值。那么从理论上分析,为啥微隔离这么重要呢。因为微隔离要实现的核心能力就是两条,数据中心内工作负载之间的流量可视以及访问控制。大家可以回头再看看前面那张图,零信任能力究竟是什么?本质上就是两个能力,一个是看得尽量多,另一个是管得尽量细。而恰恰这就是微隔离主要在做的事情。领先的微隔离产品,能够做在十万点级别的数据中心内做到容器间流量的识别与访问控制,甚至能做到基于进程的访问控制,这个细粒度正是零信任所要求的。

综上,我们可以看到,在各种权威机构的理论体系中,都把微隔离放在了一个核心的位置上,它与IAM技术,SDP技术一道构成了零信任领域的三个技术基石。而关于这三个技术彼此之间的关系,严雷先生也在相关会议上给出过解答:IAM技术主要是回答网络中有哪些物理和逻辑的资源实体,以及这些资源之间彼此的访问关系授权。由于零信任技术的特点就是直接面向资源而不是面向网路的,因此就需要一个在全局生效的IAM体系,用以为SDP和微隔离技术提供策略基础。而SDP和微隔离技术的区别在于,SDP用以解决从数据中心外部(不再区分办公网和互联网)安全地访问数据中心的服务与数据的问题。而微隔离技术则用于解决数据中心内部流量的识别与访问控制问题。这两个技术就把数据中心全部流量(南北向,东西向)都管理起来了。

通过严雷先生简单而生动的解答,我们不难看出,微隔离是零信任的核心技术模块。而随着零信任理念的盛行,云计算与大数据平台的大范围部署以及国家十四五期间关于数字化转型的定调,微隔离市场也必将迎来一个爆发式的发展。